|

【搜狐数码消息】12月13日消息,近日微软公司的IE浏览器出现巨大漏洞,黑客利用这个漏洞可以跟踪记录用户的鼠标移动轨迹,从而盗取用户使用虚拟键盘时输入的各种数据。

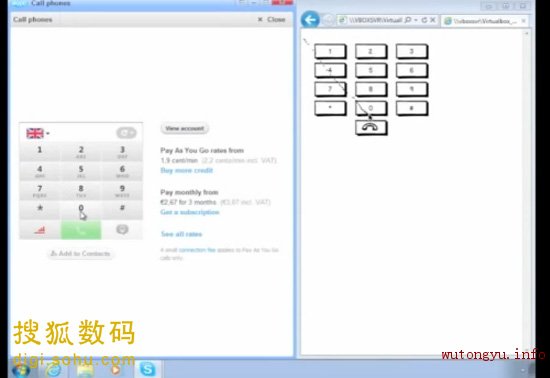

为了防止键盘记录器记录下每一次按键,从而使黑客能够盗取用户的密码,大部分人会选择使用虚拟键盘和小键盘来键入密码,从而减低风险。但是Spider.io公司却发现,从IE 6到IE 10,微软公司的这款浏览器都有着巨大的漏洞,可以使黑客能够轻松的跟踪用户的鼠标移动轨迹。即使当IE标签页最小化时,这种问题依旧存在。

这样,黑客只需要在一个网站上购买一个广告位就可以发起攻击。只要这个广告是打开的,黑客就可以利用IE的漏洞,在用户不用安装任何软件的前提下记录下他们的鼠标移动轨迹,从而解读出他们在虚拟键盘上输入的内容。

Spider.io公司在今年10月发现了这一个IE漏洞,但他们现在才向公众披露。微软的安全研发中心承认这是一个IE浏览器的漏洞,但他们表示短时间内不可能完成修复工作。Spider.io公司表示,目前已有很多家网络分析公司准备利用这一漏洞来记录网络用户的点击习惯,从而进行分析。

对于黑客来说,为了获取有用的信息,他们需要知道用户正在使用的程序或者正在访问的网页。同时,只有用户打开的网页要求利用小键盘或者虚拟键盘输入敏感信息时(比如使用网上银行),黑客才可能盗取信息。

看完本文,你还会很傻很天真的认为不用键盘输入密码就安全了吗? 继续阅读