xz看到的,写的很好,mark一下。原文链接:

https://xz.aliyun.com/t/9173

1.前言

要熟悉java语法,知道啥是类,啥是方法,啥是接口,啥是常量巴拉巴拉巴拉

2.确定框架

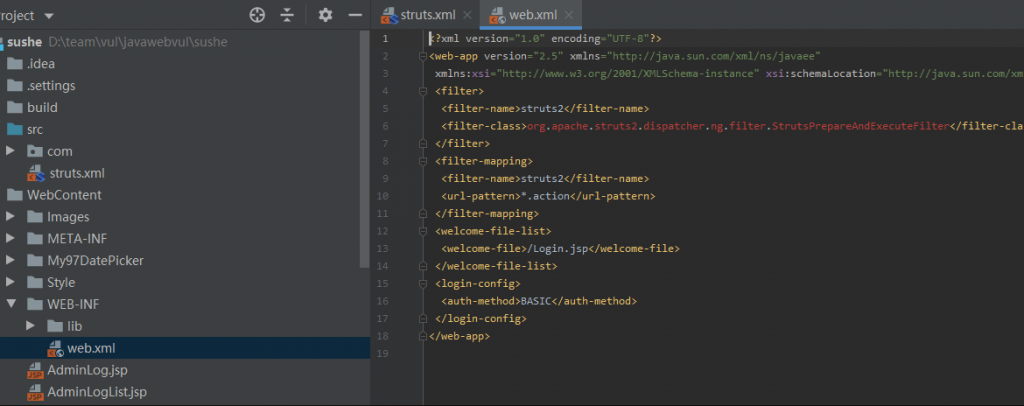

在打开源码时先判断系统框架,例如一个struts2项目中web.xml文件存在Filter-class为:

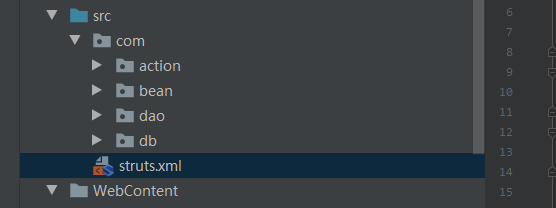

以及resources目录(或src(root)目录下)中存在strtus.xml

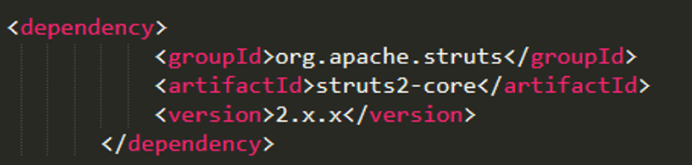

如果存在pom那pom.xml中存在struts依赖信息

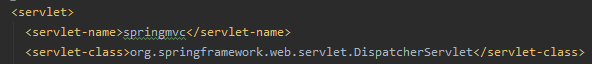

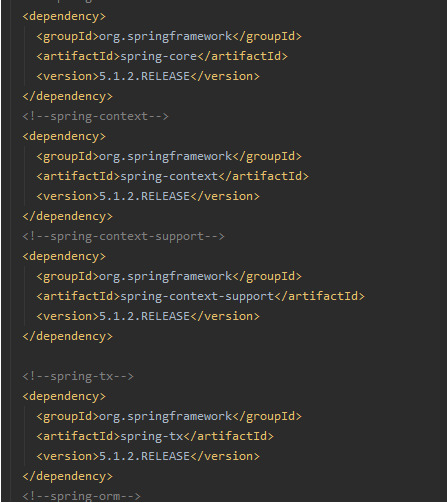

而springmvc的特征则是在pom.xml中会存在相关依赖

web.xml中存在关于DispatcherServlet的注册配置