作者:kkshell

话说这天看linux代码,看的头大,翻看了很多资料,连传说中的神书《Understanding Linux Kernel》也翻了,无奈英文水平不过关,还是看的一知半解。正想着要不要出去走走,summer发来一后台地址,让我给他拿webshell,今年我几乎没搞过入侵渗透,除非有特别的目的,因为我厌倦了扫描,爆破以及收集已知漏洞和漫长的等待,有点时间还是觉得应该多研究一下编程和linux,多研究下自己喜爱的技术。这个网站是php程序开发的,本来进去以后看看没有思路,有思路就和summer说下,让他去搞。

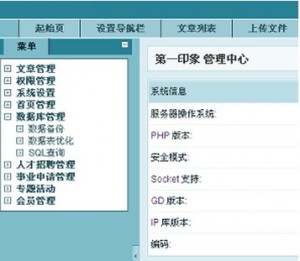

进去以后,如下图:

左边是菜单,右边是服务器系统信息,看到数据库管理,心想着八成有戏,看着熟悉的数据备份,速度点开,发现是mysql表的备份,糊涂了,php+mysql当然不像access了,上传图片备份webshell都是三两步的操作。这个感觉不怎么好利用,但幸好有sql查询,呵呵,你懂得,利用数据库你可以的一些你想不到的东西,这个可比注入省事多了,甚至还可以读取配置文件,直接导出一句话马,当然前提得有足够的权限,废话不多说,行动。

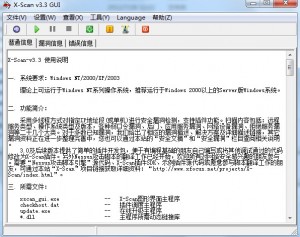

首先查询下有哪些数据库,执行select schema_name from information_schema.SCHEMATA查询出有下列数据库,如图:

再查下当前数据库下有哪些表,执行:select table_name from information_schema.tables where table_shema=’shaklee’得到下列表名,如图: 继续阅读